Warum Jamming keine Lösung ist

In diesem Artikel geht es um die Verwendung von Jammern zur Drohnenabwehr für KRITIS.

TLDR:

Do not use Jammers!

Vorwort:

Im Rahmen unserer Lösungen zur Drohnendetektion beraten wir regelmäßig auch zu geeigneten Abwehrmaßnahmen. Wohl aufgrund einer derzeit zunehmend auftretenden „Goldgräberstimmung“ im Bereich CUAS sowie massiver Berichterstattung und Bewerbung „innovativer“ Abwehrlösungen, kommen auch Jammer hier immer wieder zur Sprache.

Was wir dabei beobachten: Sowohl im direkten Gespräch als auch in so manchem Online-Beitrag vieler jüngst entstandener „Experten“ offenbaren sich dabei teilweise erhebliche Wissenslücken. Auf Messen und in Hochglanzbroschüren begegnen uns zudem unrealistische Leistungsversprechen, garniert mit maskulinen „SpaceGuns“, die bei Entscheidern mitunter mehr Eindruck hinterlassen, als sie sollten.

Hier möchten wir in kompakter Form einige Hintergründe aufführen, warum Jammer für diesen Einsatzzweck keine gute Lösung darstellen und gleichzeitig einige typischen Fehlannahmen klarstellen.

Scope und Abgrenzung:

In diesem Artikel wird der Einsatz von Anti-Drohnen Jammern im zivilen Umfeld betrachtet – insbesondere bei Anlagen der kritischen Infrastruktur. Es wird hier ausdrücklich nicht über den Einsatz im militärischen Kontext geschrieben.

Auch wird hier hauptsächlich auf die technischen Hintergründe eingegangen. Dass der Einsatz von Jammern rechtlich nicht zulässig ist, sollte hinlänglich bekannt sein. Hierzu sei auf die Ausführungen von Herrn Dieckert verwiesen (siehe Quellen am Ende).

Begriffserklärung – Jamming und Spoofing:

Im Radio-Kontext bedeutet „Jamming“ grundsätzlich das absichtliche Stören von Signalen.

Ein Jammer ist ein Störsender. Er sendet ein so starkes Funk-Störsignal, dass die eigentlichen Nutzsignale vom Empfänger nicht mehr sinnvoll ausgewertet werden können.

Im Gegensatz dazu bezeichnet „Spoofing“ das Fälschen bzw. Aussenden falscher Signale.

Jamming ist nicht gleich Jamming:

Der Einsatz von Störsendern zur Drohnenabwehr wird mit unterschiedlichen Ansätzen verfolgt:

-

Das Jammen des Fernbedienungssignals:

Dabei wird auf den Frequenzen der Fernbedienungen (typischerweise ISM-Band, 2,4 GHz oder 5,8 GHz) ein starkes Störsignal ausgesendet. Die Drohne empfängt statt der Signale der eigenen Fernbedienung nur das Störsignal und verliert dadurch die Verbindung zur Fernbedienung.

-

Das Jammen der GNSS-Frequenzbänder:

Es wird auf den Frequenzen der Satellitennavigationsbänder (z. B. GPS) ein Störsignal ausgesendet. Dadurch soll die Drohne die schwachen Signale der Satelliten nicht mehr empfangen können und die eigene Position verlieren.

Leider werden diese beiden Arten des Jammings selbst von „Fachgremien“ gerne in einen Topf geworfen, obwohl sie verschiedene Ansätze darstellen.

Wie reagieren Drohnen auf Jamming?

Kurzum: unvorhersehbar.

Praktisch reagiert jedes Drohnenmodel anders.

Wenn nur das Signal der Fernbedienung gejammt wird, aber nicht das GNSS-Signal, versuchen einige Drohnen, zum Homepoint zurückzukehren („Return to Home“).

Werden hingegen sowohl das Signal der Fernbedienung als auch das GNSS-Signal gejammt, wissen viele Consumer-Drohnen nicht, wo sie sich befinden. Einige fliegen unkontrolliert schnell davon, andere versuchen zu hoovern, bis der Akku leer ist, wieder andere driften langsam ab oder stürzen ab und landen irgendwo.

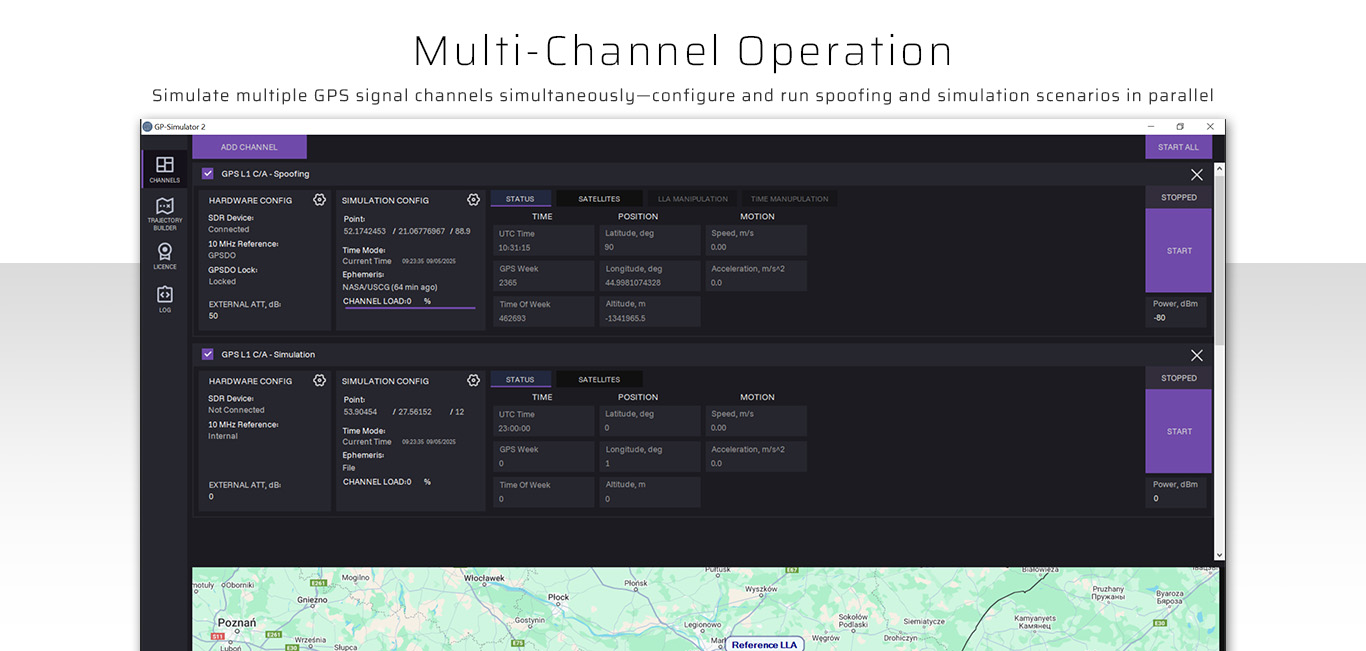

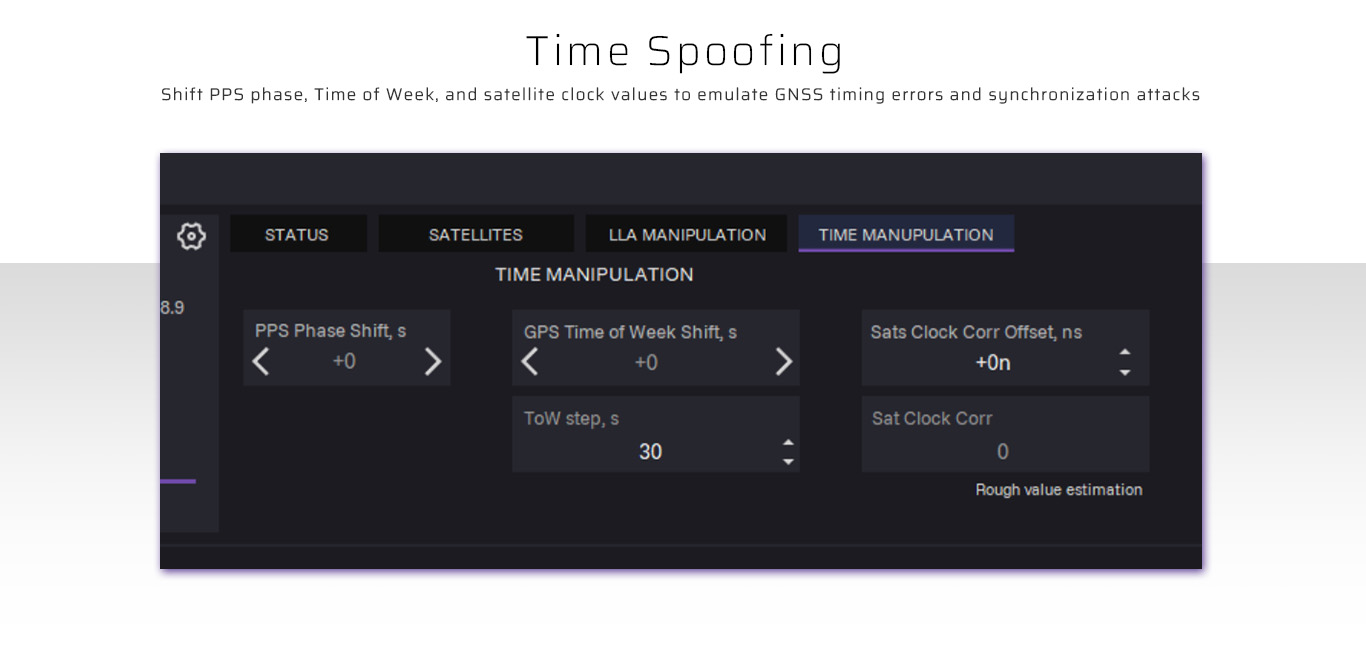

Techniken des Spoofings:

Analog zum Jamming gibt es verschiedene Spoofing-Methoden:

- Fälschen von GNSS-Signalen

- Fälschen von Fernbedienungssignalen

In der Praxis geht Spoofing immer Hand in Hand mit Jamming.

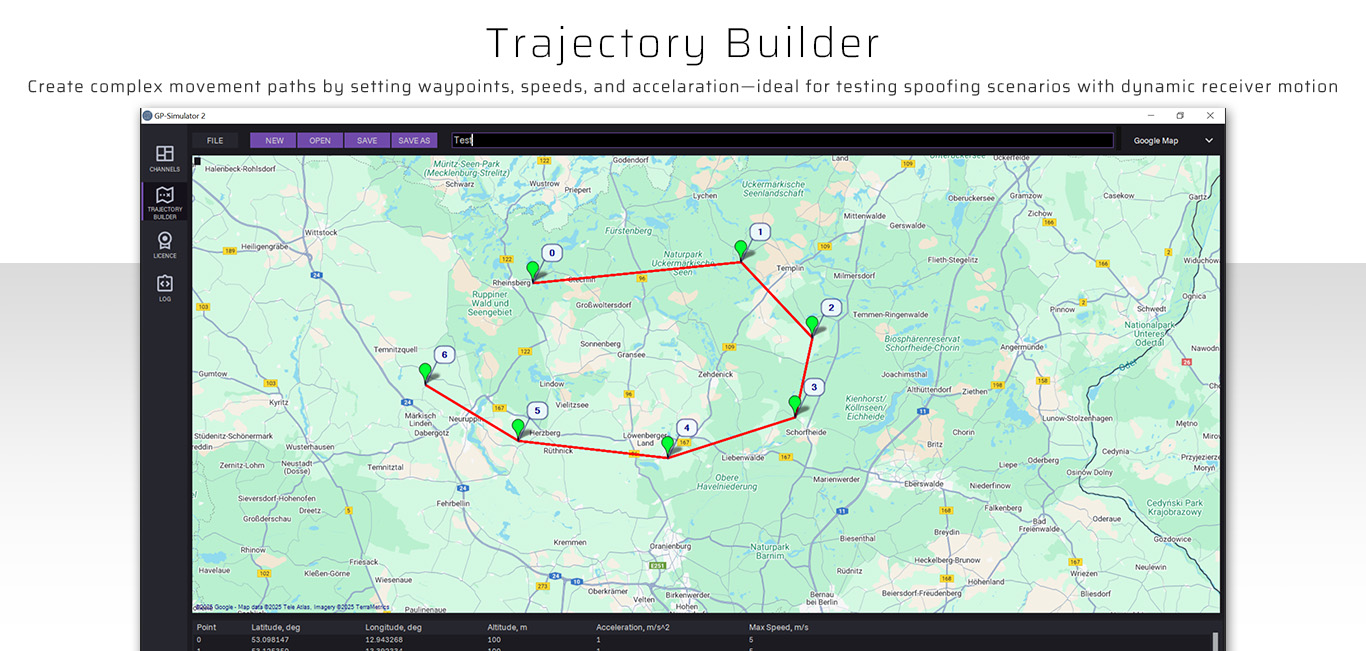

Beim GNSS-Spoofing wird versucht, der Drohne durch das Aussenden eigener GNSS-Signale eine falsche Position vorzugaukeln. Wenn die Drohne beispielsweise denkt, sie sei 50 m zu weit links, wird sie versuchen, dies auszugleichen, indem sie 50 m nach rechts fliegt.

Beim Fälschen der Fernbedienungssignale wird beispielsweise versucht, der Drohne über Funk einen neuen Homepoint mitzuteilen und danach die Fernbedienungsfrequenz zu stören (jammen). Die Drohne sollte dann „Return to Home“ auslösen und am neu definierten Punkt landen.

In der Praxis funktioniert das jedoch nur in weniger als 10 % der Fälle.

Die Reaktion der Drohnen auf Jamming und Spoofing stellt demnach für sämtliche zivile Anwendungen ein unkalkulierbares Risiko dar. Zum einen ist die Erfolgsquote – außerhalb von Laborbedingnungen – sehr gering, zum anderen ist selbst bei einem erfolgreichen Einsatz die Reaktion der Drohne selbst unvorhersehbar – was einen Einsatz insbesondere bei kritischen Infrastrukturen ausschließt.

Wie reagiert die Peripherie auf Jamming?

Kurzum: Ziemlich furchtbar.

Die Störsignale der Jammer beeinflussen viele Funksysteme in der Umgebung.

Jammer-Störsignale treffen nicht nur die Drohne – sie beeinflussen zahlreiche Funksysteme in der Umgebung. Die meisten Drohnensteuerungen (und damit auch viele Anti-Drohnen-Jammer) funken im sogenannten ISM-Band. Das umfasst weit mehr als nur klassisches WLAN.

ISM steht für „Industrial, Scientific, Medical“ und bezeichnet lizenzfreie Funkbänder wie 433 MHz, 868 MHz, 2,4 GHz und 5,8 GHz. Werden diese Frequenzen gestört, trifft es alle Anwendungen darin – im Zweifel auch kritische Dienste.

In der Praxis heißt das u. a.:

• Datenverbindungen reißen ab, Zählerstände werden verfälscht.

• Garagentore öffnen, Heizungsregler spinnen.

• Kamerasysteme rebooten, Smart-Building-Steuerungen drehen frei.

• …und vieles mehr.

Des Weiteren haben die Störsender aufgrund ihrer Leistung und der Frequenzbereiche (sowie des Preisdrucks der Herstellerländer) oftmals kaum wirksame Bandfilter. Dadurch breiten sich die Störungen messbar auf viele weitere Frequenzen aus und beeinflussen somit andere kritische Funkdienste massiv.

Nicht zuletzt hat Jamming möglicherweise auch Auswirkungen auf Drohnen des Werkschutzes. Es kursieren Berichte, in denen ein Jammer gegen eine einzelne unbekannte Drohne im Rahmen einer Drohnenshow eingesetzt wurde – mit der Folge, dass ein regelrechter Drohnenregen ausgelöst wurde.

Werden statt der Fernsteuer-Signale die GNSS-Signale (ca. 1,2–1,6 GHz) gejammt, sind die Auswirkungen nicht weniger kritisch. Abgesehen vom Satellitennavigationsdienst befinden sich in diesen Bereichen viele andere Kommunikations- und Navigationsfunkdienste, die ebenfalls gestört werden.

Die Störung der GNSS-Signale ist international in vielen Bereichen zu einer echten Plage geworden und führt täglich zu kritischen Situationen, vor allem im Luftraum und im maritimen Umfeld. (Dieser Themenkomplex wird an anderer Stelle von uns ausführlich behandelt und aktiv weiter beobachtet.)

Fazit:

Im zivilen Umfeld haben Jammer keine positiven Eigenschaften. Für kritische Infrastrukturen sind sie in der Regel keine geeignete Abwehrmaßnahme. Und selbst ein behördlicher Einsatz – insbesondere im urbanen Raum – ist mit erheblichen Risiken verbunden.

Kurz zusammengefasst:

• Geringe Erfolgsquote – stark abhängig von Drohnentyp, Entfernung, Umgebung etc.

• Unvorhersehbare Drohnenreaktion – erhöht das Absturz- und Haftungsrisiko untragbar.

• Rechtlich problematisch – der Einsatz von Störsendern ist im zivilen Bereich verboten.

• Technischer Trend dagegen – immer mehr jamming-resiliente Drohnen; Jamming ist keine Zukunftstechnologie.

Am wichtigsten: Zu viel elektromagnetischer Kollateralschaden.

Weitere Fragen:

Kann man FPV-Drohnen Jammen?

Bei sogenannten First-Person-View-Drohnen wird das Livebild per Funk von der Drohne zum Operator gesendet. Hier ließe sich mit den oben genannten Methoden zwar versuchen, das Signal der Fernbedienung zu stören, das Video-Funksignal vom Boden aus zu stören macht jedoch wenig Sinn. Da das Videosignal von der Drohne ausgesendet wird, müsste die Jammerantenne nicht auf die Drohne, sondern auf den Standort des Empfängers ausgerichtet sein. (Letzteres wird in anderem Kontext bereits bei Drohnenbasierten Jammern aus der Luft praktiziert.)

Welche Drohnen kann man NICHT Jammen?

Stand heute (Herbst 2025) sind glücklicherweise noch über 90 % der Drohnensichtungen in Deutschland auf Consumerdrohnen zurückzuführen, die wiederum zum größten Teil aus Unwissenheit gestartet werden.

Die Vergangenheit lehrt uns mit zunehmender Geschwindigkeit, wie militärische Technologien in zivilen Anwendungen eingesetzt werden und umgekehrt. Im Bereich der zuverlässigen Navigation gibt es derzeit (buchstäblich) an allen Fronten Bestrebungen, Systeme unempfindlich gegen „EW“ (Electronic Warfare) zu machen.

Komponenten für glasfasergesteuerte Drohnen lassen sich nicht nur billig im Internet bestellen. Auch im professionellen Bereich gibt es resiliente GNSS-Antennen und -Receiver-Technologien, komplett autarke Navigationssysteme sowie alternative Telemetriekanäle (LTE etc.), die immer gefragter werden. Viele dieser Systeme sind heute schon komplett resistent gegen Jamming.

Wann sind Jammer Sinnvoll?

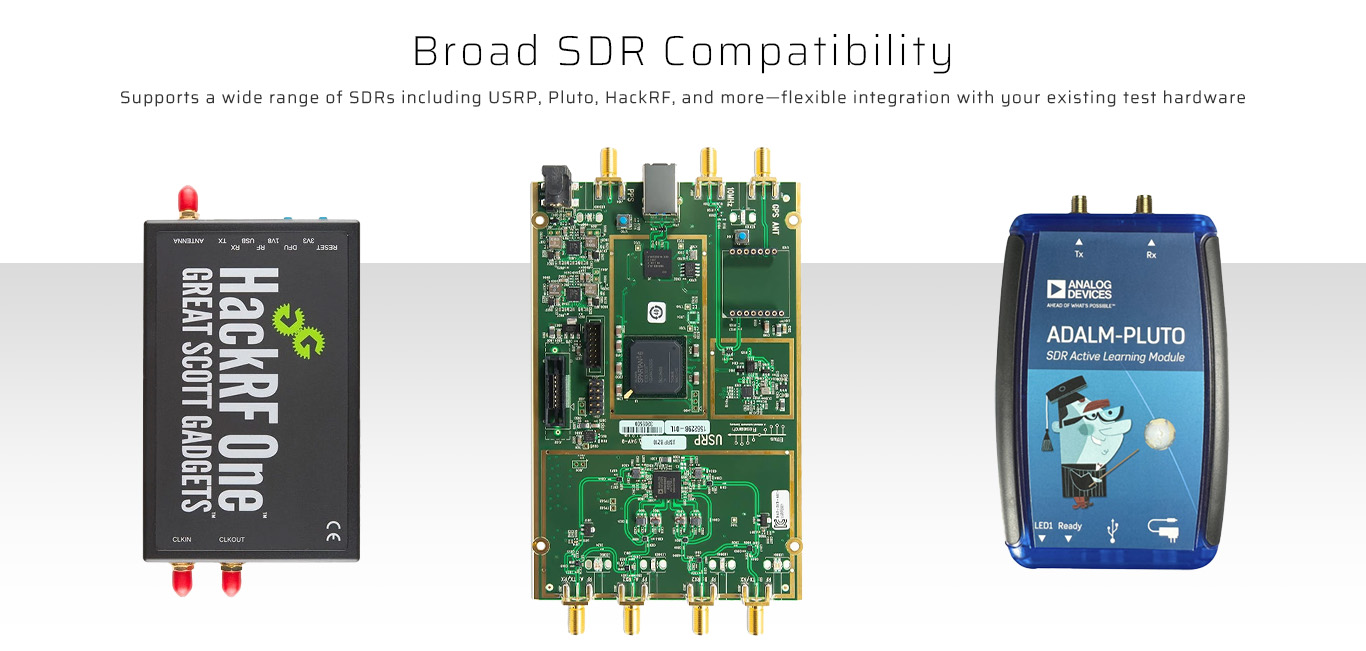

Wir entwickeln und vertreiben erfolgreich Jammer für die unterschiedlichsten Anwendungsbereiche – von ganz klein bis ganz groß. Insbesondere für Sicherheitstests sowie zur Entwicklung und Prüfung der Resilienz von Systemen sind Jammer ein wichtiges Mittel. (Siehe Links in den Quellen.)

Mit unserem komplett programmierbaren Jammer können beispielsweise komplexe Störsituationen simuliert werden. Reaktive Systeme dienen der gezielten Beeinflussung von Kommunikationsverbindungen. Andere Systeme werden z.B. im Kontext spezieller Terrorgefahren eingesetzt.

Was sollte man sonst machen?

Vor der Abwehr kommt die Detektion.

Und vor der Detektion kommt die Prävention.

Präventive Maßnahmen zur Minimierung der Einflussmöglichkeiten von Drohnen müssen Teil des Sicherheitskonzepts jeder Anlage sein. Zu den zu überdenkenden Punkten gehören unter anderem überdachte Lagerflächen, unbeschriftete Gebäudeteile, Vorhänge und Verrauschungssysteme in Konferenzräumen, die Sensibilisierung und Schulung von Mitarbeitern, Handlungsanweisungen und Notfallpläne und vieles mehr.

Zur Detektion gehört, zu wissen, was im Luftraum über der Anlage los ist. Durch automatische Detektionssysteme wie www.luftraumueberwachung.com wird nicht nur die aktuelle Luftlage überwacht, sondern es werden auch Daten aufgezeichnet, um im Falle von Drohnensichtungen belastbare Informationen zur Verfügung zu haben.

Gerne stehen wir Ihnen für all diese Themen zur Seite.

Weitere Informationen

Das Thema Jamming und Spoofing ist äußerst vielseitig und auch aus technischer Sicht sehr interessant. Wenn Sie weitere Informationen oder eine Beratung wünschen, kontaktieren Sie uns gerne.

Links und Quellen:

Bandplan Bundesnetzagentur:

https://www.bundesnetzagentur.de/DE/Fachthemen/Telekommunikation/Frequenzen/Grundlagen/Frequenzplan/start.html

BSI Ratgeber Drohnen

https://www.bsi.bund.de/DE/Service-Navi/Presse/Pressemitteilungen/Presse2025/250227_Drohnen_Cyberbedrohung.html

hensec Jammer

https://www.hensec.com/de/produkte/gps/programmierbarer-jammer

Luftraumueberwachung

www.Luftraumueberwachung.com

Dr. Ulrich Diekert: Drohnen – Betrieb, Recht und Technik

https://shop.reguvis.de/buch/drohnen-betrieb-recht-technik/

Jammertest

https://jammertest.no/